O algoritmo Ethash tem sido uma característica definidora da blockchain Ethereum e de diversas outras criptomoedas. Como um algoritmo de hash Proof-of-Work (PoW), o Ethash ajudou a estabelecer a segurança e a descentralização da rede Ethereum antes de sua transição para Proof-of-Stake (PoS) via Ethereum 2.0.

Neste artigo, exploramos a arquitetura, a história, o processo de mineração, a resistência aos ASICs e as perspectivas futuras para criptomoedas que ainda dependem dele.

1. Origens e objetivos do Ethash

O Ethash foi introduzido com o Ethereum para lidar com as limitações de algoritmos PoW anteriores, como o SHA-256, usado pelo Bitcoin. O cenário de mineração do Bitcoin passou a ser dominado por ASICs poderosos, deixando de lado os usuários comuns. O Ethash buscava restaurar esse equilíbrio.

Derivado do protótipo Dagger-Hashimoto, o Ethash combina dois objetivos principais:

-

Dureza da memória : torne a mineração dependente das velocidades de acesso à memória, não apenas do poder de processamento.

-

Resistência a ASIC : desencoraje o domínio de hardware específico de aplicativo e promova a mineração baseada em GPU para preservar a descentralização.

Com esses princípios, os desenvolvedores do Ethereum esperavam criar condições equitativas, permitindo que mais indivíduos participassem da produção de blocos e da validação de transações.

2. Componentes principais e fluxo de trabalho

O fluxo de trabalho do Ethash integra vários elementos para torná-lo seguro e computacionalmente exigente:

a. Hashing Keccak-256

O Ethash utiliza a função de hash Keccak-256, uma antecessora do SHA-3. Ela é usada para processar e compactar entradas, garantindo que cada entrada produza uma saída única e verificável.

b. Geração DAG

O Ethash exige que os mineradores gerem um Gráfico Acíclico Direcionado (DAG) – um enorme conjunto de dados que muda a cada 30.000 blocos (aproximadamente a cada 5 dias). O tamanho desse DAG cresce constantemente ao longo do tempo e deve ser armazenado na memória para mineração.

Em 2025, o tamanho do arquivo DAG excedeu 5 GB, tornando GPUs com alta VRAM essenciais para a mineração de Ethash.

c. Misturando Hash com Nonce e Header

Para minerar um bloco, os mineradores combinam:

-

O DAG

-

O cabeçalho do bloco

-

Um nonce (número aleatório)

Eles são processados repetidamente até que um resultado abaixo da meta de dificuldade atual da rede seja encontrado.

d. Validação e Propagação de Blocos

Assim que um hash válido é encontrado, ele é transmitido para a rede. Os nós completos verificam o resultado usando o DAG e, se válido, o minerador recebe uma recompensa por bloco.

3. Mineração com Ethash

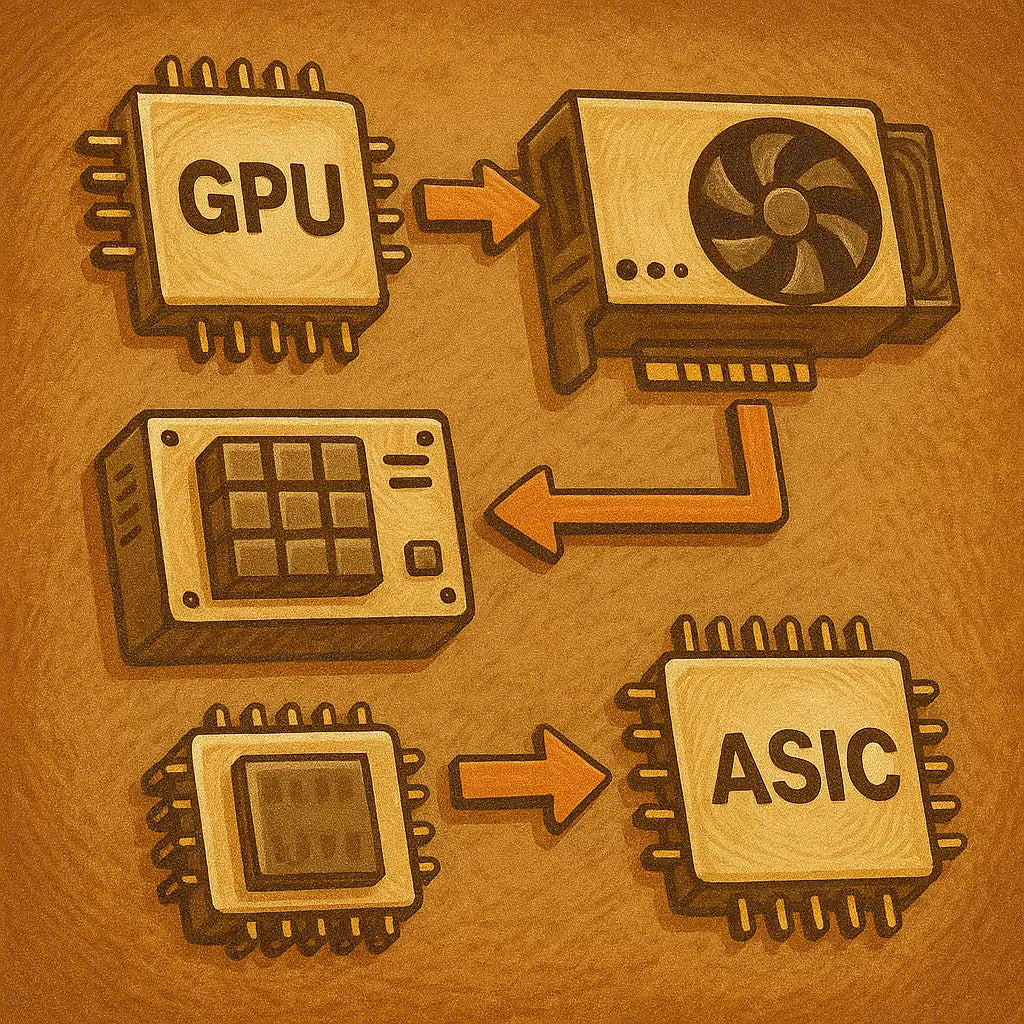

Ao contrário do Bitcoin, que rapidamente migrou para a mineração dominada por ASICs, o Ethereum foi minerado por anos com hardware de nível de consumidor. Aqui está uma análise dos dispositivos de mineração:

a. Mineração de GPU

-

Método mais comum e acessível

-

As GPUs AMD e NVIDIA oferecem taxas de hash competitivas (por exemplo, RX 580, RTX 3080)

-

Softwares de mineração como PhoenixMiner e TeamRedMiner são amplamente utilizados

b. Mineração ASIC

-

ASICs como Bitmain Antminer E9 e Innosilicon A10 Pro existem para Ethash

-

Oferecem maior eficiência, mas são dispendiosos e reduzem a descentralização

c. Mineração FPGA

-

Matrizes de portas programáveis em campo oferecem personalização e eficiência energética

-

Menos fácil de usar e requer configuração técnica

d. Pools de Mineração

A maioria dos mineradores se junta a pools de mineração como Ethermine ou F2Pool para combinar poder computacional e ganhar recompensas consistentes. A mineração em pool é mais previsível em comparação com a mineração solo.

4. Principais vantagens do Ethash

O Ethash provou ser um algoritmo eficaz para manter a integridade da rede. Suas vantagens incluem:

-

Resistência à centralização : o DAG, que exige muita memória, dificulta o desenvolvimento de ASICs em larga escala.

-

Integridade dos dados : O uso do Keccak-256 garante a verificação segura das transações.

-

Sustentabilidade em transição : o Ethash permitiu que o Ethereum operasse sob PoW enquanto se desenvolvia gradualmente em direção ao PoS.

5. Desvantagens e desafios

Apesar de seus pontos fortes, o Ethash não está isento de limitações:

-

Crescimento do DAG : novos tamanhos de DAG tornaram muitas GPUs mais antigas inutilizáveis devido a restrições de VRAM.

-

Surgimento do ASIC : Com o tempo, os mineradores ASIC entraram no espaço Ethash, derrotando parcialmente seu propósito anti-ASIC original.

-

Consumo de energia : como todos os sistemas PoW, o Ethash requer energia significativa, o que levantou preocupações ambientais antes da transição do PoS do Ethereum.

6. Criptomoedas usando Ethash

Embora o Ethereum tenha agora feito a transição para o PoS, o Ethash continua relevante em outras redes:

-

Ethereum Classic (ETC) : continua com PoW e Ethash após a bifurcação do Ethereum

-

Expanse (EXP) : Um fork do Ethereum que oferece suporte a aplicativos descentralizados

-

Metaverso (ETP) : combina blockchain com identidade e ativos digitais

-

Musicoin (MÚSICA) : usa Ethash para recompensar músicos por meio de uma plataforma de streaming descentralizada

-

Ellaism (ELLA) : Uma plataforma de contrato inteligente totalmente de código aberto sem pré-mineração

Os mineradores que investiram em hardware compatível com Ethash migraram para essas redes após a fusão do Ethereum.

7. Transição para Prova de Participação (Ethereum 2.0)

Em setembro de 2022, a Ethereum concluiu sua tão esperada transição de PoW para PoS por meio do The Merge , que efetivamente encerrou a mineração de Ethash na rede principal da Ethereum.

No PoS, os validadores são escolhidos para criar blocos com base na quantidade de ETH que investiram, reduzindo o consumo de energia e eliminando recompensas de mineração. A transição marcou uma mudança histórica nos mecanismos de consenso da blockchain.

Embora controverso entre alguns puristas da mineração, esse movimento foi anunciado como uma grande vitória ambiental e de escalabilidade para o Ethereum.

8. Resistência ASIC: ainda relevante?

Quando o Ethash foi lançado, ele impediu com sucesso o desenvolvimento de ASICs devido à necessidade de alta largura de banda de memória. No entanto, com a evolução da indústria, os fabricantes superaram esse problema criando ASICs específicos para o Ethash.

Embora essas máquinas possam superar as GPUs, o Ethash ainda requer significativamente mais memória em comparação com o SHA-256, tornando esses ASICs de nicho e caros. Além disso, muitas redes como a Ethereum Classic continuam a enfatizar a descentralização, permitindo que a mineração por GPU prospere.

9. Perspectivas futuras para Ethash

Embora o tempo do Ethash como algoritmo principal do Ethereum tenha terminado, ele continua sendo uma opção viável e segura para outras redes. Desenvolvedores e comunidades que valorizam transparência e acessibilidade continuam a confiar nele.

Também podemos ver bifurcações do Ethereum Classic ou novos tokens usando Ethash para atrair a base de mineradores de GPU existente. Seu legado continuará nesses ecossistemas, mesmo com a tendência do setor em direção a modelos de consenso híbrido e Proof-of-Stake.

Conclusão

O Ethash ajudou a definir a primeira era da existência do Ethereum — equilibrando inovação, segurança e acessibilidade de uma forma que poucos algoritmos haviam conseguido antes. Ele atrasou com sucesso a centralização de ASICs, capacitou mineradores de GPU e manteve a integridade de uma das maiores redes descentralizadas do mundo.

Embora o Ethereum tenha evoluído, o Ethash continua vivo em outras blockchains e se destaca como um marco significativo na evolução do consenso sobre criptomoedas.

Referências

-

Cryptominerbros. (nd). O que é o Algoritmo Ethash? https://www.cryptominerbros.com/blog/what-is-the-ethash-algorithm/

-

Ethereum.org. Prova de Trabalho (Ethash) . https://ethereum.org/en/developers/docs/consensus-mechanisms/pow/ethash/

-

Ethereum Classic. https://ethereumclassic.org/

-

DNA metaverso. https://mvs.org/

-

Expanse Blockchain. https://expanse.tech/

-

Elaísmo. https://ellaism.org/

-

Fundação Ethereum – A Fusão. https://ethereum.org/en/upgrades/merge/

Deixar comentário

Este site é protegido por hCaptcha e a Política de privacidade e os Termos de serviço do hCaptcha se aplicam.